بسم الله الرحمن الرحيم

الحمد لله رب العالمين و الصلاة و السلام

على سيد الأولين و الآخرين نبينا محمد وعلى آله وصحبه اجمعين؛ أما بعد:

أهلا بكم زائري الكريم وسهلا في مدونتكم مدونة حل لمشاكل التقنية في

موريتانيا، في هذه التدوينة من ويندوز اشارك لكم معلومة لمعرفة ما هو جدار الحمايةfirewall ؟ هل يجب تثبيته على ويندوز 7 أو 8 أو 10؟.

قبل أن يحتوي ويندوز على جدار حماية متكامل وقبل إضفاء الطابع الديمقراطي على موزع الإنترنت المزودة أيضًا بجدار حماية، سارع المستخدمون إلى تثبيت برنامج جدار الحماية على ويندوز، وهذا هو خط الدفاع الأول للمستخدم ضد تهديدات الإنترنت. لكن اليوم، يقل عدد المستخدمين الذين يقلقهم هذا المكون، وهو أمر ضروري لأمان الكمبيوتر على الإنترنت. خطأ أم صحيح؟ هل ما زلت بحاجة إلى تثبيت برنامج جدار الحماية على نظام التشغيل ويندوز لزيادة أمان جهاز الكمبيوتر الخاص بك أم أنه غير مجدي تمامًا اليوم؟ للإجابة على كل هذه الأسئلة، سأعود أولاً إلى كيفية إصابة جهاز الكمبيوتر الخاص بك بالمتطفلين، مما سيتيح لنا فهم دور جدار الحماية بشكل أفضل. من هناك، سنرى ما إذا كان تثبيت جدار حماية إضافي ضروريًا أم غير مجدي

كيف يصيب المتسللين جهاز الكمبيوتر الخاص بك ويستغلونه دون علمك

عندما تكون متصلاً بالإنترنت، يمكن أن يكون جهاز الكمبيوتر الخاص بك ضحية عمليات اقتحام خارجية في أي وقت.

لماذا يريد المتسلل مهاجمتي؟ أنا لست مهم!

لا تكن صعبًا مع نفسك 😉 بشكل أكثر جدية، يجب أن نتخلص من كليشيهات القراصنة الذين ينقرون على لوحة مفاتيح جهاز الكمبيوتر الخاص به في محاولة للسيطرة على جهاز كمبيوتر السيدة ليلى وبالتالي سرقة صور عطلتها من زوجها. حتى لو كانت هذه هي الحالة المحتملة دائمًا، فإن دوافع هؤلاء القراصنة متنوعة ومتنوعة جدا:

- في سياق مهني: سرقة المعلومات السرية مثل الأسرار الصناعية أو الملكية الفكرية ؛

- في بيئة خاصة: سرقة أجهزة الكمبيوتر الشخصية مثل الصور ورسائل البريد الإلكتروني والمحادثات الحميمة من أجل الاحتيال على الضحية (نعود إلى قضية السيدة ليلى) ؛

- السيطرة على البيانات المصرفية.

- استرداد الحسابات وكلمات المرور المستخدمة للاتصال بخدمات مختلفة (Facebook ، Amazon ، إلخ) ؛

- باستخدام نظام المستخدم ك "مصدر" للهجوم (بدلاً من استخدام الجهاز الخاص به مباشرةً، يستخدم المتسلل جهازك لشن هجمات، مما يسمح له بالبقاء مخفيًا) ؛

- استخدم موارد نظام المستخدم، مثل طاقة المعالجة للمعالج، وعرض النطاق الترددي لاتصال شبكته ، إلخ.

كيف يذهب المتسلل لمهاجمة جهاز الكمبيوتر الخاص بي؟ كيف يمكن أن يجدني؟ جهاز الكمبيوتر الخاص بي مدمج في كتلة من عدة مليارات من الأجهزة حول العالم!

ما لم تكن شخصية عامة أو مديرًا لشركة CAC40، فهناك بالفعل فرصة ضئيلة جدًا لمهاجمة متسلل لجهازك وجهاً لوجه. لكنك أبعد ما تكون عن الأمان لأن المتسلل سيستخدم أساليب أكثر ضراوة للإصابة والسيطرة على جهاز الكمبيوتر الخاص بك:

- عبر "مجموعات الاستغلال Exploit Kits": تتم العدوى عن طريق زيارة صفحة موقع ويب تم اختراقه أو تحتوي على إعلان ضار يقوم بتنزيل "مجموعة استغلال" ، وهي أداة تستغل نقاط الضعف في النظام الخاص بك لإصابتها بالبرمجيات الخبيثة. تم تصميم "مجموعة استغلال" هذه من قبل المتسلل لتنفيذ 3 إجراءات أساسية على الأقل:

- تحليل نقاط الضعف في النظام الخاص بك

- استغل الثغرات التي وجدها عن طريق تنزيل الكود الضار في نظامك

- القيام بتشغيل تعليمات برمجية ضارة على نظامك (مما يعني أنه قادر على تثبيت برامج ضارة على جهازك)

لذلك، تستغل "مجموعات الاستغلال Exploit Kits" أي ثغرات أمنية في المتصفح أو البرامج التي يمكن أن يستدعيها الموقع عبر المستعرض (Adobe Reader ، و Java Runtime Environment ، و Adobe Flash Player ، إلخ) لتنزيل الملف الضار وتنفيذه. على جهازك. لهذا السبب من المهم تحديث نظامك وبرنامجك. لاحظ أنه من المستحيل بصريًا التمييز بين موقع ويب تم اختراقه وموقع ويب صحي، ويتم تنزيل الملف الضار وفقًا لتقديره.

- عبر مرفق البريد الإلكتروني (البريد العشوائي) والذي سوف يستغل أيضًا الثغرة الأمنيةالنظام الخاص بك وتشغيل التعليمات البرمجية الضارة.

- من خلال تثبيت برنامج rogue (برنامج مزيف للأمان) أو نسخة مزيفة fake (نسخة مزيفة من البرنامج الأصلي مثلا - مزيف Chrome ، مزيف CCleaner ، وما إلى ذلك) الذي سيصيب جهازك.

- عن طريق البرامج التي تفحص جميع منافذ الاتصالات لجميع عناوين IP في العالم، وتبحث عن انتهاكات أمنية محتملة.

ماذا يحدث عند إصابة جهاز الكمبيوتر الخاص بي؟

بمجرد الإصابة، سيصبح جهاز الكمبيوتر الخاص بك آلة متحكم فيها (زومبي)، معظم الوقت دون أن تلاحظ. جهاز zombie عبارة عن آلة يتم التحكم فيها دون علم المستخدم من قِبل مجرمي إنترنت، يستخدمها لأغراض ضارة، على سبيل المثال لمهاجمة الأجهزة الأخرى عن طريق إخفاء هويته الحقيقية أو استردادها جميع المعلومات الشخصية الخاصة بك. العدوى غالباً ما تكون صامتة، والهدف من القراصنة هو أنك لا تشك في أي شيء أثناء تشغيل برمجياته الضارة.

هذا هو المكان الذي سيلعب فيه جدار الحماية دورًا في الحفاظ على أمان الكمبيوتر الخاص بك!

جدار الحماية يحمي جهاز الكمبيوتر الخاص بك عن طريق منع محاولات الاتصال المشبوهة

جدار الحماية هو جزء من الأجهزة أو تطبيق يقوم بتصفية الاتصالات الصادرة والواردة التي يتم إجراؤها من وإلى جهاز الكمبيوتر الخاص بك. يقع جدار الحماية بين المستخدم وتطبيقاته من جهة واتصال الإنترنت من جهة أخرى.

يقوم جدار الحماية بتحليل حركة مرور الشبكة الواردة للتحقق من أنها لا تحتوي على بيانات مدرجة في القائمة السوداء. اعتمادًا على إنشاء جدار الحماية أو دوره المحدد، يمكن تصنيف جدران الحماية في فئات مختلفة. أشهر فئات جدران الحماية هي:

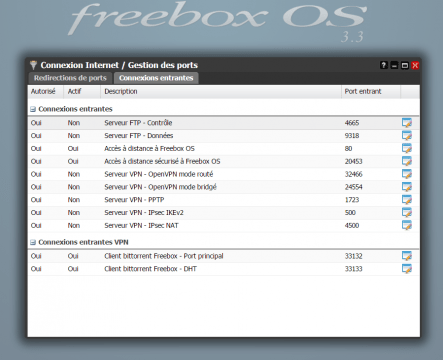

- جدار الحماية (stateless firewall). إنه أقدم جهاز تصفية شبكة يتم تقديمه على أجهزة التوجيه (الجهاز الذي يصل جهاز الكمبيوتر الخاص بك بالإنترنت). هذا هو نوع جدار الحماية الذي تم تجهيز صناديق الإنترنت به (Freebox ، Livebox ، إلخ). ينظر جدار الحماية عديم الحالة إلى كل اتصال بشكل مستقل عن الآخر ويقارنها بقائمة من القواعد المحددة مسبقًا. وفقًا لهذه القواعد، سيسمح جدار الحماية بالاتصال الحالي أو يمنعه. لديك خيار إنشاء القواعد الخاصة بك على منافذ الاتصالات. على سبيل المثال، يمكنك إنشاء قاعدة تسمح بالاتصال بالمنفذ 20 و 21 إذا كان لديك خادم FTP على جهازك. لذلك يمكن لأي شخص الاتصال بخادم FTP الخاص بك.

الاتصالات الواردة مسموح بها على منافذ اتصال مختلفة على Freebox Server

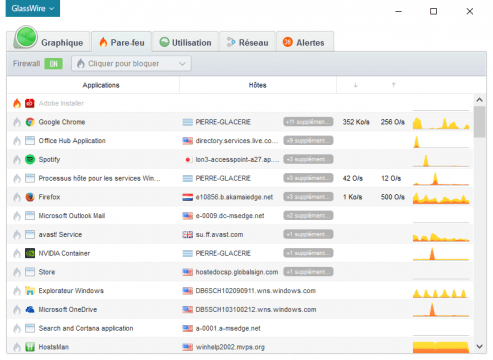

- جدار الحماية الشخصي. إنه برنامج مثبت على الكمبيوتر الشخصي للمستخدم يتحكم في الاتصالات الواردة والصادرة، أو يرخص لها أو يرفضها وفقًا لسياسة الأمان المطبقة على النظام. يكون جدار الحماية الشخصي تفاعليًا، بمعنى أنه يطلب من المستخدم بمجرد اكتشاف اتصال جديد عن طريق المطالبة بتنفيذ الإجراء (تفويض أو حظر الاتصال). إنه يحمي فقط الجهاز الذي تم تثبيته عليه. والغرض منه هو مكافحة فيروسات الكمبيوتر وبرامج التجسس وبالتالي حماية جهاز الكمبيوتر الخاص بالمستخدم.

اتصالات ويندوز الواردة والصادرة مرئية مع جدار الحماية GlassWire

كيف يعمل جدار الحماية للدفاع عن جهاز الكمبيوتر الخاص بي من البرامج الضارة؟

في الأساس، يرفض جدار الحماية ويحظر أي شيء لم يتم التصريح به صراحة. نتيجة لذلك، فإنه يدافع عن أجهزة الكمبيوتر ضد الفيروسات والديدان وأحصنة طروادة وهجمات القوة الغاشمة. لذلك ما لم تسمح باتصال شبكة خطير، فأنت آمن safe

للتذكير، تتكون حركة مرور الشبكة من الاتصالات الواردة (الاتصالات التي تريد الوصول إلى جهازك) والاتصالات الصادرة (الاتصالات المرسلة من جهازك إلى شبكة أخرى - مثل الإنترنت). من خلال التحكم في الاتصالات الواردة والصادرة، يمكن لجدار الحماية منع المستخدمين و البرامج الضارة من الوصول إلى جهاز الكمبيوتر الخاص بك (الاتصالات الواردة) وجهاز الكمبيوتر الخاص بك من إرسال البرامج الضارة إلى أجهزة الكمبيوتر الأخرى أو المعلومات الشخصية على خوادم القراصنة (الاتصالات الصادرة).

جدار الحماية ويندوز وهذا من موجه الإنترنت الخاص بك

قد لا تعرف ذلك ولكنك محمي بالفعل من قبل جدار الحماية، أو حتى اثنين من جدران الحماية! يوجد في موجه الإنترنت الخاص بك والآخر في ويندوز🙂 اصبح لويندوز جدار حماية مضمن منذ اصدار Windows XP SP2 . وبما أن موجه الإنترنت الخاص بك يعمل كجهاز توجيه، فإنه يحتوي أيضًا على جدار حماية مدمج.

عظيم! ولكن هل جدار حماية ويندوز فعال؟

نعم، هذا يكفي لمعظم المستخدمين الذين يتصرفون بحذر على الإنترنت. ولكن حذار: أنه فقط تصفية حركة المرور الواردة وليس حركة المرور الصادرة! وبالتالي، فإنه يحمي فقط التدخلات من الإنترنت التي تستغل ثغرات أمنية عن بعد في نظامك، مثل فيروس Conficker الذي ظهر في أواخر نوفمبر 2008 والذي استغل عيبًا في خدمة سيرفرات ويندوز.

لا يحمي جدار حماية ويندوز جهاز الكمبيوتر الخاص بك من عمليات الاستغلال على مواقع الويب التي يتم اختراقها. يستطيع المستغلون بالفعل إرسال اتصال صادر لتنزيل وتنفيذ العدوى التي ستنتشر في نظامك. جدار حماية ويندوز أيضًا لا يحمي جهاز الكمبيوتر الخاص بك من تحميل التورجانTrojan، تلك التطبيقات التي تقوم بتنزيل وتثبيت أحصنة طروادة على جهاز الكمبيوتر الخاص بك عن طريق إجراء اتصالات صادرة.

حسنًا، ولكن مع جدار الحماية الخاص بموجه الإنترنت الخاص بك، يجب أن تكون محمي بشكل مضاعف، أليس كذلك؟

يشتمل جهاز التوجيه (مثل جهاز الإنترنت الخاص بك) على جدار حماية يحمي أجهزة الكمبيوتر على الشبكة المحلية المتصلة به. يسمح الموجه فقط بالاتصالات من الشبكة المحلية. بمعنى آخر، سيسمح جدار الحماية الخاص بالموجه بالاتصالات الصادرة من جهاز كمبيوتر على الشبكة المحلية ويمنع جميع الاتصالات الواردة من الإنترنت. إذا كنت قد تابعت بشكل صحيح ... فنحن نواجه نفس المشكلة كما هو الحال مع جدار حماية وينجوز : ستتم حمايتك من الفيروسات التي تستغل عن بُعد عيوب نظامك (الاتصالات الواردة) ولكن ليس من جميع أشكال البرامج الضارة الأخرى (اتصالات المنتهية ولايته).

لهذا السبب يجب عليك تثبيت جدار حماية شخصي في ويندوز لزيادة أمان جهازك. بالإضافة إلى حظر الاتصالات الواردة، سيقوم جدار الحماية الشخصي بحظر جميع الاتصالات الصادرة باستثناء الاتصالات التي أذن بها صراحة.

عندما يريد أحد البرامج إنشاء اتصال وارد أو صادر، فسيقوم جدار الحماية بإيقاف الاتصال على الفور ويسألك عما يجب القيام به. لديك عمومًا الاختيار بين:

- إذن الاتصال مرة واحدة ؛

- السماح بالاتصال طوال الوقت ؛

- منع الاتصال مرة واحدة.

- منع الاتصال في كل وقت.

من خلال تمكين حظر الاتصالات الصادرة، ستكون على سبيل المثال محمية من عمليات الاستغلال كما رأينا سابقًا.

أنت مدلل للاختيار في تثبيت جدار الحماية الشخصي على جهاز الكمبيوتر الخاص بك. يمكنك العثور على جدران الحماية المجانية والأجور المدفوعة والحلول الأمنية المتكاملة التي تتضمن الحماية من الفيروسات وجدار الحماية.

نعم، يجب عليك تثبيت جدار حماية على جهاز الكمبيوتر الخاص بك!

هل أحتاج فعلاً إلى تثبيت جدار حماية لناشر من جهة خارجية على جهاز الكمبيوتر الخاص بي؟

نعم، أنت في حاجة إليها! إنه عنصر مهم جدًا بالنسبة لي حتى لو لم يكن ضروريًا. مع ما يحدث على الإنترنت هذه الأيام، من المخاطرة بالتصفح دون تصفية اتصالاتك الصادرة، إلا إذا كنت تعرف بالضبط ما تفعله أو تتصرف بحكمة على الإنترنت.

يجب أن يكون كل جهاز كمبيوتر ويكون وراء جدار الحماية الشخصي.

لا يزال جدار الحماية هو الحل الأمني الأول لشبكة الكمبيوتر، حتى لو كان اليوم يفقد أهميته حيث يتحول الاتصالات من HTTP (بروتوكول اتصال غير آمن) إلى SSL / TLS ، تجاوز أي تصفية. يمكنك أن ترى بنفسك بالانتقال إلى صفحة Google الرئيسية ، ويتم الاتصال الآن عبر بروتوكول HTTPS (مع S for Secured ، أو "آمن" ) وهو البديل الآمن HTTP من خلال استخدام بروتوكولات SSL / TLS. ومع ذلك ، لا يزال من الممكن حظر مواقع الويب الخطرة ، فقط التبادلات بينك وبين المواقع الآمنة غير مرئية.

أخيرًا، كن على دراية بأن الجدران النارية الشخصية تقترب أكثر فأكثر من أنظمة كشف التسلل أو IDS (نظام كشف التسلل)، وهي آلية تهدف إلى اكتشاف الأنشطة غير الطبيعية أو المشبوهة على جهاز الكمبيوتر الخاص بك. إذا طلب أحد التطبيقات الوصول إلى ملف نظام مهم، فقد ينبهك جدار الحماية ويسأل عما إذا كان ينبغي أن يسمح أو يمنع وصول التطبيق إلى هذا المكون. حماية إضافية! 🙂

أرجوا أن تعجبكم و تفيدكم التدوينة،

لا تنسى المشاركة مع غيرك، لتعم الافادة.

وللمزيد من التدوينات ، اشترك في القائمة

البريدية.

السلام عليكم ورحمة الله وبركاته

السلام عليكم ورحمة الله وبركاته

>>>>> Download Now

ردحذف>>>>> Download Full

>>>>> Download LINK

>>>>> Download Now

>>>>> Download Full

>>>>> Download LINK xR